强制门户

此条目需要补充更多来源。 (2019年5月4日) |

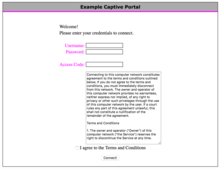

强制门户(英文:Captive portal,又名强制网络门户、强制主页)是在授予新连接至Wi-Fi的用户更广的网络(互联网)访问权限之前在其网页浏览器呈现中的网页,其常用于呈现可能需要认证或接受最终用户许可协议/可接受使用策略的着陆页或登录页。强制门户应用于各方面的移动宽带服务中(如有线连接、计费Wi-Fi及家庭热点),同时也可提供对企业或家庭有线网络(公寓、酒店和商业中心的网络)的访问权限。

呈现至客户端的强制门户有可能存放在网关或网页服务器上。网关也可白名单特定网站或TCP端口以使用户在不使用网络门户的情况下访问网络。已连接客户端的MAC地址可用于绕过特定设备的登录流程。

用途

编辑强制门户主要用于开放的无线网络中,用户将收到欢迎信息及服务条款(许可端口、使用责任等等)。管理员以此来使其用户对自己的行为负责,并避免自身可能的法律责任。但这种责任授权是否具有法律效力仍有争议。[1][2]

强制门户通常用于营销和商业交流用途。用户往往需要先在网页浏览器中打开登记表单,填写自己的个人数据后才能访问互联网。这种表单可能会自动在用户的浏览器中打开,也有可能会在用户使用浏览器打开任意网页时出现。换言之,用户被“捕获”(即英文“Captive”的字面意思)——直至完成表单前用户都无法自由访问互联网,使得服务提供商可向连接至Wi-Fi接入点的用户显示或发送广告。由于其可能需要社交网络账号(如微信、Facebook)登录,这种类型的服务有时被称为“社交Wi-Fi”。近年来,随着多个公司开始提供基于Wi-Fi数据的市场营销,社交Wi-Fi强制门户也渐渐成为家常便饭。

实现

编辑市面上存在多种实现强制门户的方式。

HTTP重定向

编辑常见方法之一是将所有万维网流量定向至网页服务器,同时向强制门户返回HTTP重定向。 [3]当现代互联网设备首次连接至网络时,其将发出HTTP请求并期望返回HTTP 204状态码。若设备接收到HTTP 204状态码,则设备将认为自己拥有无限的互联网访问权限;若设备接收到HTTP 302状态码,则设备显示强制门户提示。[4][5]

ICMP重定向

编辑重定向DNS

编辑当客户端请求互联网资源时,浏览器会查询DNS。在强制门户中,防火墙将确保仅有网络DHCP服务器提供的DNS可被未认证的客户端使用(或将所有未认证客户端的请求转发至此DNS服务器)。随后,网络提供的DNS服务器将对所有的DNS查询结果返回强制门户页面的IP地址。

强制门户使用DNS劫持攻击(与中间人攻击类似)进行DNS重定向。为了减轻DNS投毒的影响,服务器通常将存活时间设置为0。

绕过强制门户

编辑据了解,强制门户的防火墙规则不够完善。[6]在部分部署情形下,防火墙将转发客户端DNS请求至互联网,或者所提供的DNS服务器将履行客户端的任意DNS请求。这使得客户端可绕过强制门户并通过DNS包内的任意隧道流量访问开放互联网。

部分强制门户可能被配置为允许被特定用户代理(User Agent)检测并自动认证。用户代理及如苹果《Captive Portal Assistant》一类的软件有时能在拥有正确凭证的情况下违背服务提供商的意愿,绕过强制门户的内容显示;或者它们可能会尝试使用不正确或过期的凭证认证,导致账户锁定一类的意外后果。

根据MAC地址追踪已连接设备的强制门户有时可通过连接到允许设置MAC地址的路由器上的方法规避。路由器固件通常将此行为称之为MAC地址克隆。一旦计算机或平板电脑已使用有效的用户名及密码在强制门户上认证,路由器可复制其MAC地址连接到强制门户,同时路由器的MAC地址也将显示为被克隆设备的地址。

局限性

编辑上述的部分实现仅需用户的IP及MAC地址允许通过网关后访问经SSL加密的登录页面。此方法可使用数据包分析器破解。一旦发现其他已认证设备的IP及MAC地址,任何主机均可使用此信息欺骗网关。正因如此,部分强制门户解决方式创建了扩充认证机制以减小欺骗风险。

强制门户通常需要使用网页浏览器;这也通常是用户连接至互联网后使用的首个应用程序,但使用需要互联网连接的电子邮件或其他应用程序的用户可能会发现应用无法正常工作,并需要开启网页浏览器验证。但是有时用户也可使用不依赖DNS的电子邮件或其他软件(若应用程序指定了连接IP而非主机名的情况下)。此问题在客户端使用AJAX或已载入网页至网络浏览器之后连接网络的情况下同样存在,网页在尝试向其源服务器上发送HTTP请求时可能会造成未定义行为。

相似地,由于HTTPS连接无法被重定向(至少在不触发安全警告的情况下),仅有在被强制门户授权前访问加密站点的网页浏览器才会显示访问尝试失败(通常此情况仅在目标网站离线或无法访问时出现)。

拥有Wi-Fi和TCP/IP栈但没有支持HTTPS的浏览器的平台(如使用任天堂Wi-Fi连接的任天堂DS)无法使用大部分强制门户。市面上也存在使用基于XML的WISPr认证协议或基于其他协议/MAC地址的非浏览器认证方案。

平台供应商也可经由大量强制门户热点的运营商并通过其封闭平台通过对平台供应商服务器的免费或优惠访问。其中一个例子是2005年任天堂与Wayport直接达成了交易,以在特定的麦当劳餐厅为任天堂DS用户提供免费Wi-Fi。[7]另外,网关需允许VoIPSIP端口绕过其本身才能让VoIP电话正常工作。

另请参阅

编辑参考文献

编辑- ^ Wi-Fi Hotspots and Liability Concerns. Maiello Brungo & Maiello. April 9, 2007 [2019-03-06]. (原始内容存档于2019-05-04).

- ^ Myths and Facts: Running Open Wireless and liability for what others do. Open Wireless Movement. August 7, 2012 [2019-03-06]. (原始内容存档于2019-02-14).

- ^ Wippler, Andrew J. Captive Portal Overview. Andrew Wippler's Sketchpad. April 7, 2017 [2019-03-06]. (原始内容存档于2019-05-04).

- ^ Wippler, Andrew J. WiFi Captive Portal. Andrew Wippler's Sketchpad. March 11, 2016 [2019-03-06]. (原始内容存档于2019-05-04).

- ^ Network Portal Detection. Chromium. [2019-03-06]. (原始内容存档于2019-03-03).

- ^ Laliberte, Marc. Lessons from DEFCON 2016 – Bypassing Captive Portals. August 26, 2016 [2019-03-06]. (原始内容存档于2019-02-04).

- ^ Nintendo And Wayport Join Forces To Bring Free U.S. Wi-Fi Access To Nintendo DS Users. 2005-10-18 [2019-03-06]. (原始内容存档于2019-05-04).

外部链接

编辑- Android强制门户设置 (页面存档备份,存于互联网档案馆)

- RFC 7710 使用DHCP或路由器广播(RA)的强制门户识别